Приветствую вас, уважаемые читатели. Едва опубликовав третий блог об информационной безопасности, я сразу взялся за следующий, но тяжёлая рабочая неделя сильно тормозила прогресс. На этот раз пост посвящён не безопасности Windows, и даже не заразе как таковой, потому я решил выделить этот блог из серии постов про безопасность, но вы можете считать его логическим продолжением. Сегодня — и не только — мы изучим основные настройки роутеров на примере моего TP-Link TL-WDR4300. Прошивка у меня английская, но я буду переводить и пояснять меню по мере объяснения. Большая часть картинок в этом посте кликабельна.

Прежде чем я начну, я выложу линки на прошлые посты о безопасности:

Блог #1, как неосторожно можно заразиться;

Блог #2, основные виды вредоносных «зверушек»

Блог #3, реестр, автозапуск и немного о диспетчере задач.

Перед тем, как мы начнём, я немного опишу маршрутизатор — основные характеристики и возможности безопасности. Итак, TL-WDR4300.

-4 гигабитных LAN-порта и гигабитный WAN-порт;

-одновременная работа Wi-Fi 2.4 ГГц (802.11b/g/n) и 5 ГГц (802.11a/n);

-EIRP (чувствительность сигнала): <20 дБм для 2.4 ГГц и 18 дБм для 5 ГГц;

-Шифрование: 64/128-битный WEP, WPA/WPA2, WPA-PSK/WPA2-PSK;

-возможность создания гостевой сети для обоих беспроводных режимов

-защита от DoS-атак, SPI (Stateful Packet Inspection, контроль состояния пакетов), фильтрация по IP-адресу /MAC-адресу, доменному имени, привязка по IP- и MAC-адресу

-Контроль доступа: родительский контроль, контроль локального управления, список узлов, доступ по расписанию, управление правилами.

-поддержка CIFS (Samba), FTP-сервера, медиа-сервера и принт-сервера на портах USB (коих тут два)

-поддержка WPS (Wi-Fi Protected Setup, защищённая настройка Wi-Fi — насколько она «безопасная», нам ещё предстоит убедиться)

Главный герой нашего повествования.

В конце прошлого блога я говорил, что, возможно, достану более распространённую модель роутера вроде D-Link DIR-300 в дополнение к своему. Однако все мои друзья-знакомые, имеющие такие, разехались по отпускам до того, как я успел попросить у них заветную железку. Ну да ладно, обойдёмся эмуляцией. Ну а для эмуляции я выбрал D-Link DIR-615 за отсутствием 300-го. Основная разница между ними в том, что 615й имеет поддержку 802.11n, для чего ему нужна дополнительная антенна. Есть, конечно, и другие отличия, но не будем на этом останавливаться, для нас главное — программная часть.

Итак, прежде чем браться за настройки роутера, надо залогиниться через его т.н. веб-морду. Если вы совершенно ничего не знаете о том, как это делается — для начала загляните в руководство к роутеру, затем под сам роутер, а точнее, на его нижнюю крышку — там будет наклейка с заводскими реквизитами: IP-адрес, логин и пароль для администрирования, MAC-адрес. Прочая информация, размещённая там, тоже может быть полезной в некоторых ситуациях. Например, при замене блока питания вам очень пригодится информация о том, что, сколько и как ест сам роутер. Сейчас нам это ни к чему.

Пример наклейки, кликабельно. Мы видим модель, информацию о питании, ссылку для логина (tplinklogin.net; но чаще это IP-адрес, 192.168.0.1 или 192.168.1.1), имя пользователя и пароль по умолчанию. На правой половине наклейки — серийный номер, MAC-адрес и пароль для WPS.

Если речь идёт о домашнем роутере, то как правило, достаточно подключиться к нему патч-кордом (сетевым кабелем) и открыть в браузере страницу по адресу на этой наклейке, а далее использовать реквизиты по умолчанию. Конечно, всё это в случае, если роутер новый или его реквизиты не изменялись. Так же у вас ничего не выйдет, если для роутера задан адрес, скажем, 10.4.1.1, а ваш ПК подключен к нему и имеет статически настроенный адрес, для примера, 192.168.1.101. Чтобы иметь доступ к роутеру, вы должны быть с ним в одной подсети.

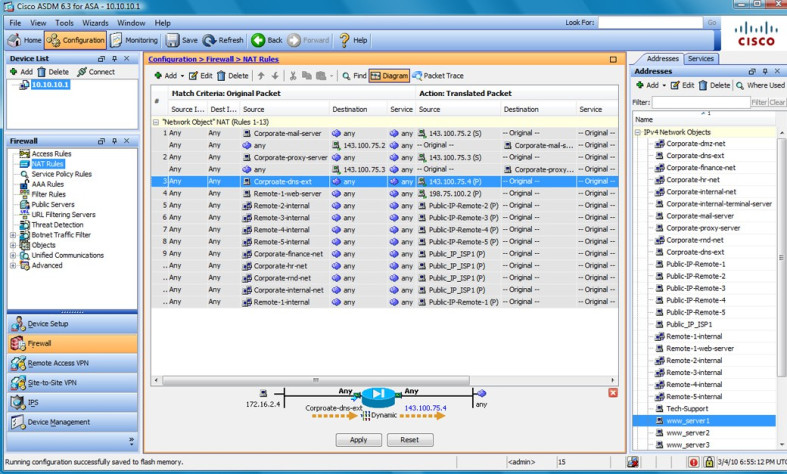

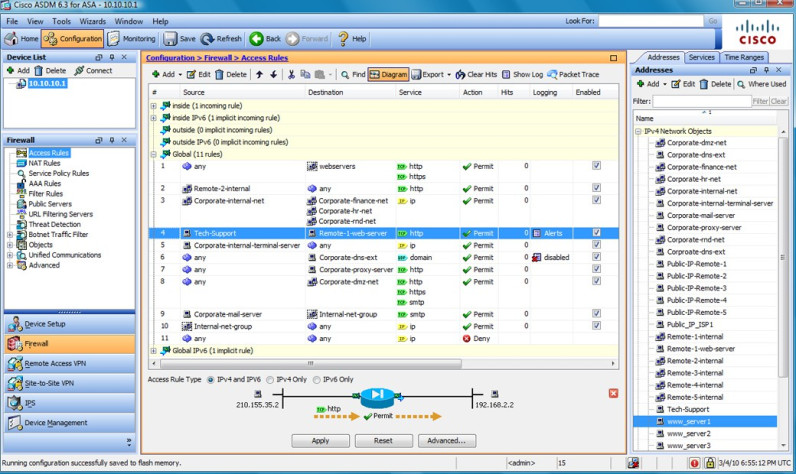

Маршрутизаторы, ориентированные на корпоративное использование, могут не иметь веб-интерфейса. И хотя его можно организовать — решение это будет из тех, о которых вы, вероятно, пожалеете. Например, Cisco предпринимала достаточное число попыток сделать простой и удобный веб-интерфейс для настройки, но в итоге удобнее текстового режима конфигурации для этих маршрутизаторов по сей день ничего нет. Ваш покорный слуга имел «удовольствие» опробовать Cisco ASDM for ASA — надстройку для организации веб-интерфейса Cisco, в конкретном случае это была Cisco ASA-5505. Поплевавшись минут десять, я вернулся в родной текстовый режим — куда легче, глаза не разбегаются.

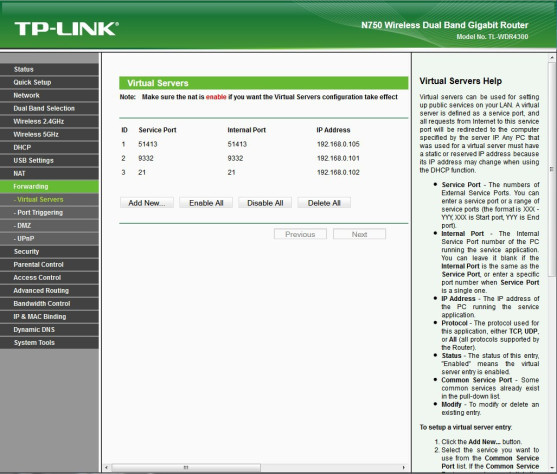

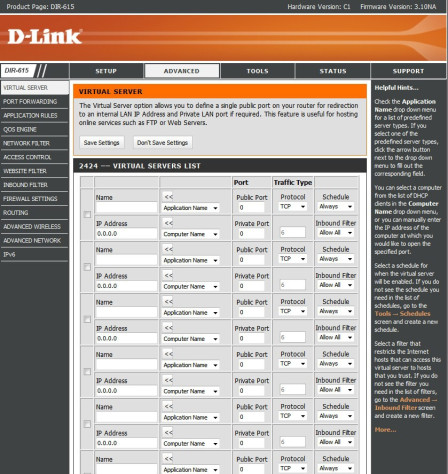

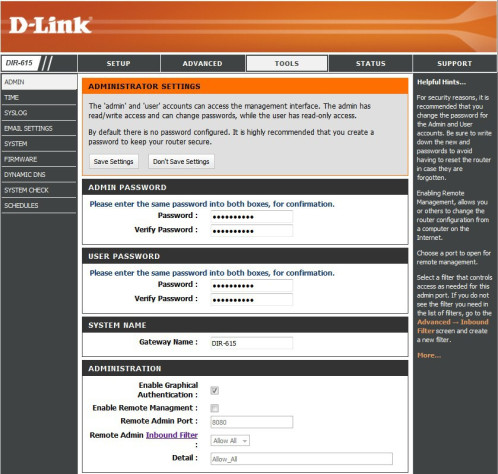

Сразу скажу, что поклонником роутеров D-Link серии DIR я не являюсь из-за их веб-интерфейса. Сравните интерфейс TP-Link WDR4300 и D-Link DIR-615:

Как-то перегружено всё у D-Link. Радует хотя бы то, что в железе у них не такой адский бардак.

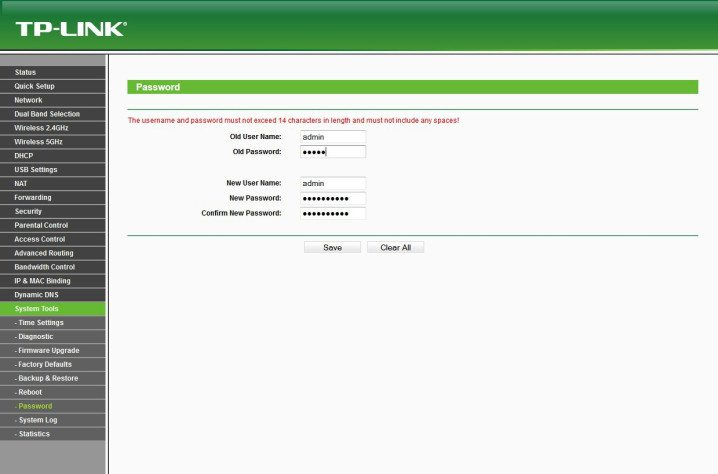

Сразу же после входа в настройки настоятельно рекомендуется сменить пароль на учётную запись администратора. Некоторые роутеры (например, мой TP-Link) позволяет сменить и имя админской учётной записи. Полезно тем, кто уже на автоматизме вместо

adminвбивает

root. ;)

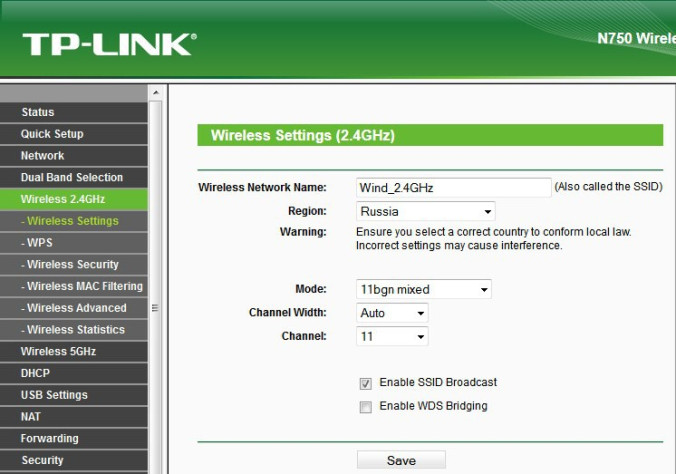

Итак, настраиваем беспроводную сеть. Что тут нужно сделать, а что можно оставить по умолчанию?

Для начала посмотрим на базовые настройки (хотя D-Link предпочитает сваливать всё в кучу).

Из общего мы видим:

-поле для настройки SSID (Wireless network name, имени беспроводной сети)

-выпадающий список для выбора режима работы (802.11 b/g/n)

-канал беспроводной сети (как правило, числа 1-11)

-ширина канала (20/40 МГц, автоматически)

-флаг видимости SSID.

Разберёмся пока что только в этих параметрах.

SSID

SSID — Service Set Identifier, сервисный идентификатор беспроводной сети, то есть, её имя. Задаётся произвольно пользователем. Желательно, осмысленно.

Кто на что горазд, кому как удобно...

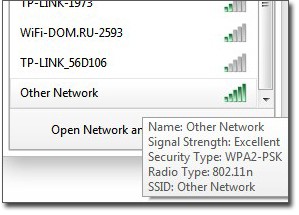

Тут же я перескачу в конец списка и поясню назначение последнего параметра, флага видимости SSID (он же Enable/Disable SSID Broadcast, он же Visibility Status, он же SSID Visibility и всё подобное). Этот параметр позволяет скрыть вашу сеть, чтобы её не увидели различные устройства при получении списка доступных для подключения сетей. Однако устройства, которые помнят эту сеть и настроены на автоматическое подключение, так или иначе будут подключаться к ней. Для примера я скрыл трансляцию своего SSID: ноутбук, который помнил мою домашнюю сеть, свободно к ней подключился. Чего не скажешь о плеере, которого я попросил «забыть» её — он не увидел SSID:

Но если выбрать в меню пункт «Other» («Другое»), то нам предложат ввести SSID и пароль, и тогда мы подключимся к скрытой сети, зная нужные реквизиты.

Есть один нюанс. Заставим забыть нашу сеть уже компьютер под управлением Windows, посмотрим в список доступных сетей — и, на первый взгляд, всё хорошо, сеть (напомню, SSID у меня

Wind_2.4GHz) не видно:

Однако, пролистав список до конца мы увидим предательское «Other Network» («Другая сеть»), которого не было ранее.

Если мы выберем этот пункт списка, Windows предложит ввести SSID для этой сети и её пароль, и, в случае успешного ввода, подключится к этой сети. И вроде бы всё хорошо, это так или иначе даёт нам плюсик к безопасности (злоумышленник может не знать нашего SSID), но поможет это только против совсем ленивого хулигана. Утилиты/скрипты для раскрытия таких SSID входят в комплект BackTrack (дистрибутив Linux, ориентированный на… ну, официально на проверку степени защищённости сетей :) ), их же можно скачать для любого дистрибутива Linux. При этом сам процесс опознания скрытого имени может занять считанные минуты. Названий этих утилит я говорить не буду, те, кто ими пользуется — сам прекрасно знает. Однако домашние сети попадают под удар значительно реже, чем корпоративные и расположенные в людных местах. Скрывать SSID, по большому счёту, смысла нет, но параноики могут включить эту функцию в своём роутере при желании. Отмечу, что это может доставить много неудобств вам и вашим гостям — для каждого нового устройства вам придётся подключаться в полностью ручном режиме.

Режим работы Wi-Fi.

Режим работы 802.11 определяет, какие т.н. вспомогательные стандарты будут использоваться при работе беспроводной точки доступа. Первым делом я представлю основные. Для точек доступа диапазона в 2.4ГГц доступны следующие возможные варианты:

— 802.11b, до 11 Мбит в секунду

— 802.11g, до 54 Мбит в секунду

— 802.11n, до 150 Мбит в секунду (с одной всенаправленной антенны)

Для точек, работающих в диапазоне 5 ГГц, список таков:

— 802.11a, до 54 Мбит в секунду

— 802.11n, до 150 Мбит в секунду (аналогично, как для 2,4 ГГц)

— 802.11ac, до 10 Гбит в секунду (вряд ли вы его увидите в своём роутере, но пусть будет в этом списке :) )

Это самые-самые распространённые транспортные стандарты. Помимо обычных транспортных есть ещё стандарты, направленные на роуминг, управление и QoS (Quality of Service, качество сервиса), например, 802.11e определяет уровни поляризации и обеспечивает уровни QoS для данных, аудиопотоков и потокового видео, а, скажем, 802.11r поддерживает передачу сигнала для быстрого роуминга между точками с ключами аутентификации и «умеет» одновременную передачу голоса и данных по беспроводным каналам. Такие каналы я в расчёт брать не буду.

Как правило, роутеры позволяют использовать как один стандарт из предложенных, так и смешанные. Если, например, у вас есть устройство, не поддерживающее стандарт n, а другие о его существовании прекрасно знают, вы можете включить режим, например,

802.11b/g/n— устройства, умеющие работать с быстрым 802.11n будут использовать его, в то время как те, которые с ним работать не умеют, будут довольствоваться своим любимым 802.11g. Если вы установите значение этого параметра в, скажем, 802.11n only (только 802.11n), то ваш девайс не сможет к нему подключиться, если он умеет только стандарты b и g. А вот если вы ограничите ваш роутер использованием одного лишь 802.11b (равно как и g), то 802.11n-устройства смогут использовать такую сеть благодаря обратной совместимости. Проще говоря, не выставляйте значение

n only, если предполагается использование устройств с поддержкой одних лишь 802.11 b/g. И, хотя это уже до крайности очевидно, но помните, что режимы 2.4ГГц не совместимы с таковыми на 5 ГГц. Даже n, который есть в обеих спецификациях. Вы не подключитесь к 5-гегагерцовой точке с устройством, умеющим только диапазон 2.4 ГГц.

Вся эта информация безопасности не касается совершенно, но лишним не будет, надеюсь.

Канал беспроводной связи. Ширина канала.

Многие видели это понятие, многие знают, что вроде как обычно его ставят в значение «1», «6» или «11», но не все вообще понимают, что это за фигня и зачем оно нужно. Исходя из этого, какой номер канала выбрать, тоже. Давайте разбираться — от этого параметра прямо зависит производительность вашей беспроводной сети. Есть он и в диапазоне 2.4 ГГц, так и в 5 ГГц. И неудивительно: я не зря употребляю слово «диапазон», когда называю одну-единственную частоту. Привычная всем 2.4-гигагерцовая сеть использует диапазон 2,412 — 2,472 МГц, а 5-гигагерцовая — 5,170 — 5,905 МГц. Если бы все использовали только одну частоту, то точки доступа могли бы работать нестабильно, искажая пакеты из-за интерференции (надеюсь, физику вы учили? :) ) волн. То есть, две точки доступа, находящиеся в радиусе действия беспроводных сетей друг друга, грубо говоря «путались» бы в радиоволнах, опять же, друг друга, а в пакетах появлялись бы коллизии. В общем-то, это и происходит, когда вы устанавливаете тот же канал, что и ваш сосед. Каналы позволяют использовать разные несущие частоты, чтобы избежать коллизий. К слову, иногда работающая микроволновка сильно просаживает уровень Wi-Fi-сигнала в зоне своего действия — она работает примерно в том же диапазоне. Раньше не редкостью было и нарушение работы беспроводных мышей и клавиатур, которые устанавливались в зону беспроводной сети. Сегодня, к счастью, такие проблемы решены переходом этого оборудования в другие частоты, в частности, на Bluetooth.

Как выбрать подходящий для вас канал? Воспользуйтесь программой inSSIDer 2 (можно третью, но на любителя). Вроде как она теперь платная, но можно найти и старую, ещё бесплатную версию.

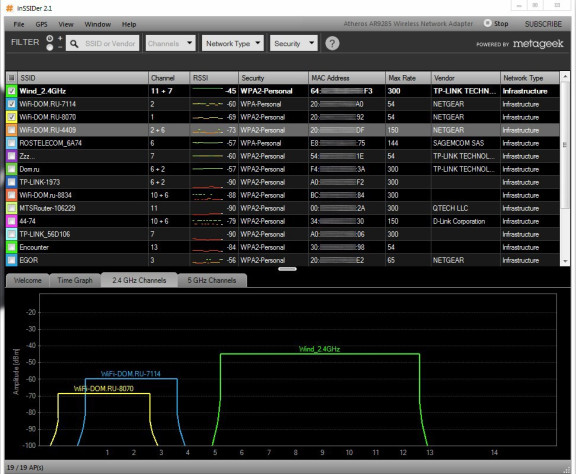

После запуска переходим на вкладку «2.4 GHz Channels» и смотрим, какие каналы используются нашими соседями. Если в «зоне видимости» нет других сетей, можете смело ставить любой канал (от 1 до 11, ибо 12 и 13 воспринимаются не всеми устройствами — например, мой старый HTC Touch Diamond 2 на Windows Mobile 6.5.3 подключился к роутеру при использовании 13-го канала, а более новый Sony Xperia S такую сеть вообще не увидел). Взгляните на следующий скриншот (кликабельно):

Для примера я оставил лишь свою и две соседские точки.

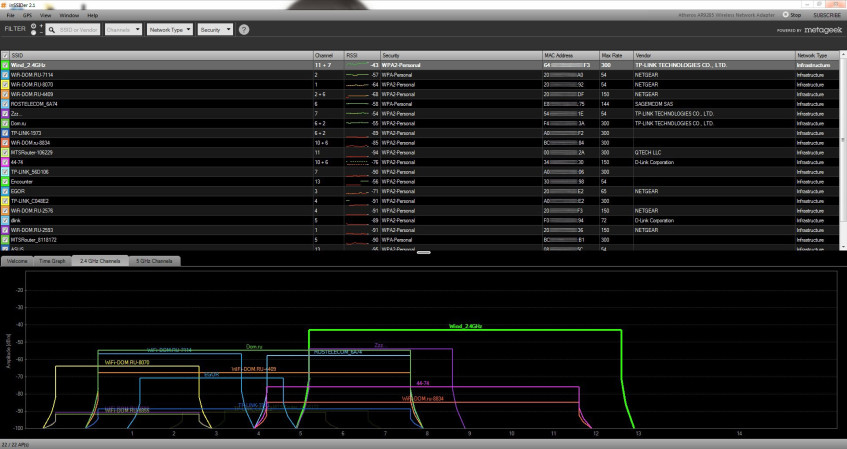

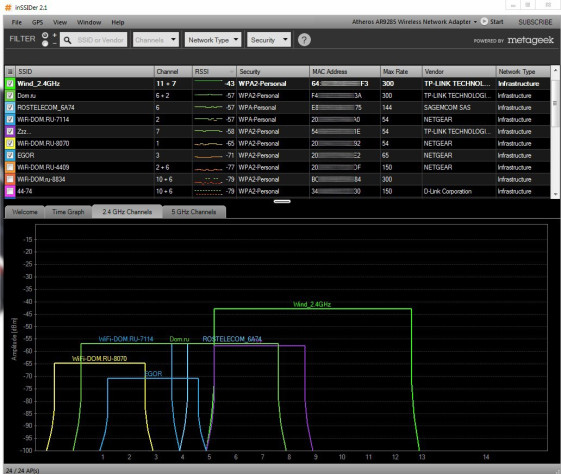

Мой роутер использует в качестве основного канала 11й, и 7й в качестве дополнительного. Почему два, спросите вы? Потому что в настройках ширины канала у меня стоит значение 40 МГц (на самом деле, Auto, но роутер предпочёл использовать такую ширину пропускания). Но об этом чуть позже, сначала — каналы. Итак, в данном примере, если не брать в расчёт другие (неотмеченные) сети, то моя не входит в диапазон частот двух других — она расположена в чистом для неё пространстве, и коллизий от других сетей не происходит. А вот мои горе-соседи настроили свои маршрутизаторы на соседние каналы — 1й и 2й — вот у них-то всё не так хорошо. Однако это пример, построенный на искажённой реальности. А сама реальность конкретно в моём случае выглядит вот так, к сожалению:

Как видите, всё радиопространство занято.

При идеальной настройке Wi-Fi на роутере необходимо учитывать интересы его соседних «беспроводных собратьев»: от того, насколько хорошо вы их учитываете, польза выходит не только им, но и вам. Чем сильнее соседский сигнал у вас — тем больше помех для вашей сети. То есть, мощность сигнала нужно выставлять так, чтобы у вас был стабильный и уверенный уровень по всей квартире, а у соседа он был минимальным. То же самое должен сделать и этот самый сосед, иначе это бесполезно — единолично занизив мощность сигнала у себя, вы улучшаете жизнь сети соседа (у которого она наверняка работает в полную силу), а ей будет проще попортить ваши «летающие» пакеты данных.

Но я слишком драматизирую ситуацию, которую видно на последней картинке. Совсем всё плохо было бы только в том случае, если уровень сигнала соседских сетей был бы достаточно сильным. Именно поэтому желательно настраивать роутер так, как описано абзацем выше. Убрав все слабые сети в радиусе действия, мы увидим, что всё не так уж и плохо:

Соседние сети, которые могут нам помешать, либо слишком слабые, либо находятся вне диапазона используемого нами 11-го канала (он мог бы перекрыть частоты каналов с 9-го по 13-й).

Перекрытие каналов — штука весьма непредсказуемая: это ещё одна причина не использовать крайние каналы. Например, если вы настроите роутер на использование 13-го канала, то у вас не только возникнут проблемы с совместимостью, но вы можете залезть на частоты, которые запрещены к использованию. Регулируется этот список частот Министерством Связи РФ. Если вы будете использовать частоты, которые вам использовать запрещено, вас могут привлечь к ответственности в случае выявления этого факта.

Теперь пара слов ширину канала. Как уже говорилось, в случае использования ширины 40 МГц используется два канала — основной и дополнительный, а точнее, управляющий канал и канал расширения. Доступно это только для стандарта 802.11n. Эта возможность позволяет увеличить пропускную способность канала, но в некоторых случаях может и усугубить ситуацию как вам, так и соседним сетям.

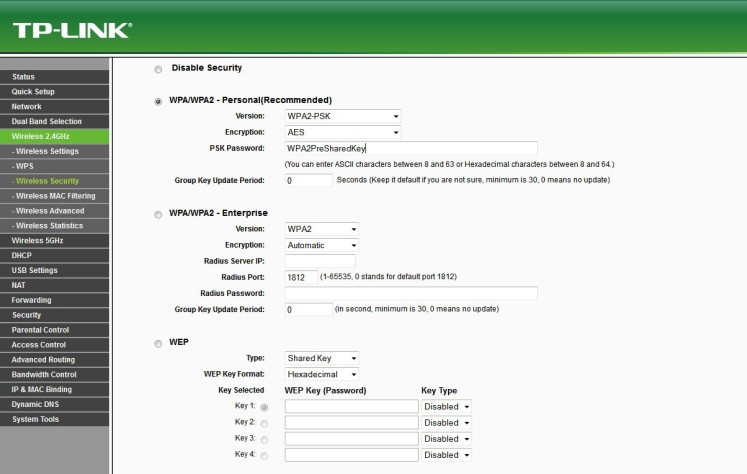

Wireless Security или настройки безопасности беспроводной сети

Вот мы и подошли к настройкам, отвечающим непосредственно за безопасность беспроводной сети. И тут, наверное, нельзя начать с чего-то другого, кроме как с ключа шифрования. Существует несколько режимов шифрования, доступных для выбора в типичном домашнем роутере:

— WEP

— WPA/WPA2 — Personal (типы шифрования TKIP и AES)

— WPA/WPA2 — Enterprise (невозможно использование совместно с WPS, о котором чуть позже; типы шифрования TKIP и AES; необходим сервер RADIUS)

Так же возможно полное отсутствие шифрования, тогда к точке доступа сможет подключиться любой желающий. И снова, рассмотрим эти опции поближе.

WEP — Wired Equivalent Privacy, ранний вариант алгоритма контроля доступа Wi-Fi. Первым делом скажу, что этот способ защиты даже для домашней сети считается уже неактуальным — WEP можно очень легко и быстро взломать. Даже не вздумайте им пользоваться. Более того, он ощутимо затормаживает быстродействие вашей беспроводной сети — вплоть до 50% в зависимости от устройств, которые вы используете. Ну и WEP не работает с 802.11n.

Шифрование при использовании WEP пользуется 64-битными или 128-битными ключами, то есть разница между ними заключается только в длине самого ключа.

Настройки WEP на D-Link

Принцип работы WEP заключается в том, что точка доступа отсылает зашифрованные пакеты каждому клиенту, пытающемуся подключиться к ней. Клиентское устройство использует свои ключи для расшифровки этих пакетов и корректной аутентификации, а потом и для доступа к сети. Причиной нежелательного использования WEP является тот факт, что для взлома не потребуется много времени и ресурсов. Злоумышленник может перехватить часть пакетов, чего достаточно для получения доступа к беспроводной сети. К тому же WEP можно достаточно просто взломать брутфорсом (подбором пароля).

WPA/WPA2 — Personal, WPA-PSK (и WPA2-PSK) — более новый способ шифрования беспроводного соединения, наиболее часто используемый и рекомендуемый для домашних сетей. Он сочетает в себе простоту и относительную защиту — для успешной аутентификации пользователю нужно всего лишь вбить PSK-ключ (PSK = Pre-Shared Key, заранее распространённый ключ — по сути, обычный пароль). Справедливо заметить, что WPA2 более защищён, чем его предшественник WPA за счёт обязательного использования алгоритмов CCMP — в прошлой версии он был необязательным.

Что касается типов шифрования TKIP и AES, которые можно использовать при настройке шифрования WPA/WPA2 — то тут я бы посоветовал использовать AES, поскольку в алгоритме TKIP были найдены серьёзные дыры, позволяющие осуществить взлом невероятно быстро. Таким образом, самым безопасным алгоритмом шифрования для беспроводных сетей на сегодняшний день является AES. Кстати, многие специалисты приравнивают использование WPA/WPA2 с TKIP к использованию простого WEP.

Настройки шифрования на TP-Link

WPA/WPA2 — Enterprise, в отличие от Personal-версии, использует для аутентификации специальный сервер с использованием протокола RADIUS. Контроль доступа осуществляется с помощью учётных записей — . Компьютер соединяется с RADIUS-сервером, который «принимает решение», которое зависит от нескольких факторов — успешной ли была авторизация, если да, то как стоит работать с этим клиентом — например, нужно ли ему частично ограничить доступ, имеет ли он право пользоваться сетью в данное время и другие параметры. После того, как сервер будет уверен в успешной авторизации, он соединяется с самим роутером — который разрешает или запрещает клиенту подключение. Преимущества использования такого метода в организации очевидно — администратор имеет полный контроль над доступом сотрудников к сети. В случае, если кто-то увольняется — достаточно просто удалить его учётную запись с сервера RADIUS, и этот бывший сотрудник уже не сможет подключиться со своими старыми рекизитами — и не нужно менять паролей всем остальным.

Из всего вышесказанного логично предположить, что для домашнего пользования оптимально подходит шифирование WPA2-PSK с использованием алгоритма AES. В общем-то, выбор, разумеется, за вами, но в моей практике уже бывали случаи проникновения в домашнюю беспроводную сеть обычного пользователя. Тогда всё ограничилось просто переименованием сети и удалением пароля.

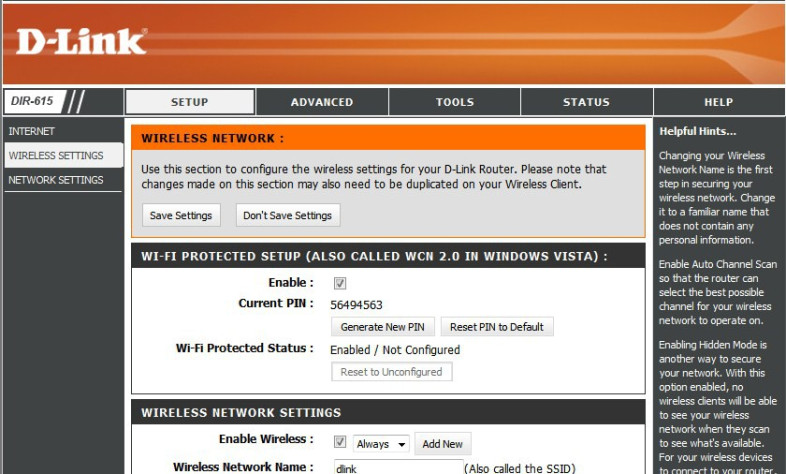

WPS

И последнее, о чём я вам сегодня поведаю — функция WPS (Wi-Fi Protected Setup, защищённая настройка Wi-Fi). Она имеется на большинстве современных роутеров. Позволяет подключиться к беспроводной сети, нажав на кнопку на роутере и введя его PIN-код на устройстве. Этот код можно найти на нижней наклейке роутера (см. самое начало поста) или в его настройках, при том его можно и поменять, сгенерировав новый.

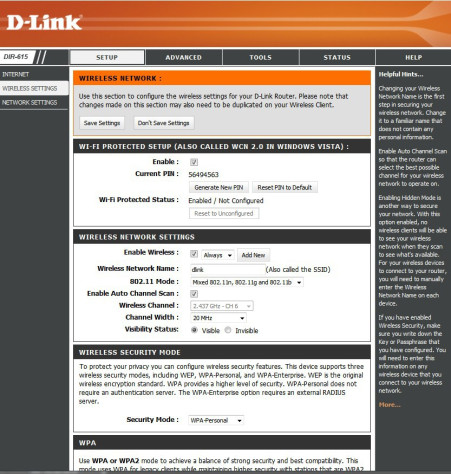

Настройка WPS в D-Link'е.

Простота — это очень и очень хорошо. Но лучше от неё отказаться, когда она идёт в ущерб безопасности, и это как раз тот самый случай. Об уязвимости WPS прекрасно знает каждый уважающий себя специалист. Злоумышленник может получить PIN с помощью простого перебора — а вариантов будет очень немного, учитывая, что при генерировании этого кода применяется метод с использованием контрольного числа, то есть, оно зависит от чисел, стоящих перед ним. Как правило, WPS по умолчанию включен, хотя многие производители в настоящее время отключают его в новых прошивках или придумывают способы для усложнения подбора. Как уже можно понять, эту функцию желательно отключить.

Подводя итог.

Можно сказать, что этот пост вышел довольно богатым на разъяснения. Однако это ещё не конец, сегодня мы только познакомились с нашими железками и узнали об основах настроек Wi-Fi-сетей, да и то очень поверхностно — впереди ещё много нового и интересного. Надеюсь, предстоящая неделя не будет такой занятой и позволит написать следующий пост быстрее. Прошу комментировать, всем огромное спасибо за то, что проявляете интерес. До встречи, друзья. ;)

Лучшие комментарии

Благодарю за отзыв, в следующем блоге постараюсь сделать упор на информативность.

atomgribИ не надо париться, люди, покупайте себе keenetic, настраивайте один раз и пользуйтесь всю оставшуюся жизнь. А если нужно будет, то по mac'у всегда можно отследить и забанить неугодного растратника.

Я про самых обычных пользователей.

Морда у длинковых роутеров уже давно не выглядит так, как показано выше. Это относится даже к стоковым прошивкам на свежекупленных устройствах. Такие остались, если не ошибаюсь, только на dd-wrt.

Ирония в том, что любой мануал пишется по старой морде, что частенько вводит людей в заблуждение :).

Справедливости ради стоит заметить, что новый интерфейс лучше не стал, и там всё также непросто (если не сложнее) найти что-либо, да и сами по себе настройки очень не очевидны в плане последовательности действий.