Приветствую, уважаемый читатель! В первой части серии блогов об информационной безопасности я описал, каким образом чаще всего может произойти заражение компьютера различного рода вредоносным ПО. Теперь давайте посмотрим, кто есть кто из основных типов угроз.

Черви

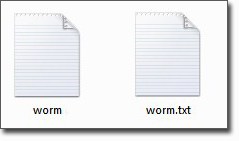

Название говорит само за себя. Сетевые черви способны проникать через уязвимые места системы/информационного периметра, будь то уязвимость ОС, браузера, файлового сервера или, скажем, через почту. Подобно настоящим живым червякам, которые сжирают листья растений и прогрызают «туннели» в яблоках на наших огородах, их сетевые собратья так же могут буквально изрешетить файлы. Любопытна простейшая, но весьма эффективная против неопытного пользователя схема распространения, когда червь (замечу, что это свойственно и другим «зверушкам», в частности, вирусам) распространяется в виде исполняемого файла или JS/VBS-скрипта, замаскированного под текстовый документ или, например, картинку. Суть проста: вредоносный файл, для примера возьмём worm.exe, переименовывается в worm.txt.exe, то есть имеет двойное расширение. Пользователь, в системе которого отключено отображение расширений файлов видит только worm.txt. Для полноты картины червь назначает для файла, содержащего его, соответствующую иконку, чтобы пользователь не почуял подвоха.

Пример маскировки exe-файла под текстовый документ: скрытые расширения файлов и отображаемые. Первый — текстовый документ, второй — замаскированный под него исполняемый файл.

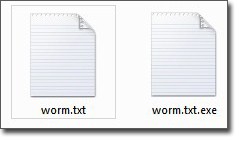

Чтобы отогнать лишние подозрения при распространении, например, через почту, между фальшивым и реальным расширениями файла-распространителя добаляется куча пробелов так, что реальное расширение видно не будет даже если отображение реальных расширений включено:

Как можно заметить, название второго файла «поехало» из-за пробелов. В режиме отображения списком, как например, в почтовых клиентах, оно не съедет.

Однако некоторые почтовые сервисы не позволяют отправить исполняемый файл. Например, Google Mail не позволил мне отправить самому себе файл worm.txt .exe, не говоря уж о большем количестве пробелов между расширениями, сославшись на security issue (проблему безопасности). Не позволил он его отправить и после переименования файла в program.exe — то есть, исполняемые файлы из соображений безопасности теперь без лучшей маскировки не отправишь.

Действие червей может быть как активно-вредоносным, так и косвенно-вредоносным: вредоносные причиняют разрушительный вред, а цель «пустышек» — простое распространение и заражение максимально большего числа компьютеров и сетей — и если компьютер инфицирован таким червём, он автоматически становится источником его рассылки, что вызывает нагрузку на интернет-канал и на аппаратные ресурсы. Помимо прочего вред от таких «непрямых» червей заключается в том, что они могут скачивать другую заразу, то есть прямой вред несут другие вредоносные программы. Так же в последнее время набирает обороты вид червей, позволяющий создавать т.н. ботнеты (англ. bot — робот, бот и net — сеть). Ботнет — это сеть «зомбированных» компьютеров и/или мобильных/других вычислительных устройств, созданная злоумышленником для каких-либо целей. Цели эти могут варьироваться от банального взлома конкретной укреплённой сети (больше вычислительных ресурсов — быстрее и эффективнее выполняется взлом) до популярного ныне майнинга криптовалют (то же самое — больше вычислительной мощности означает большее количество добытой криптовалюты за один промежуток времени). При этом играет огромную роль распространение. Подробнее — чуть позже в этом посте.

Как уже говорилось, черви могут повреждать и изменять файлы пользователя и/или операционной системы. Например, изрядно нашумевший недавно червь Conficker (так же известный под названием Kido) вносил изменения в файлы конфигурации ОС Windows, блокируя доступ к онлайн-ресурсам разработчиков антивирусов, отключал системные службы, начинал разнонаправленные сетевые атаки с заражённого им компьютера и вдобавок неслабо жрал вычислительные ресурсы. Так же черви могут собирать различного рода информацию, в том числе и пароли, для последующей отправки злоумышленнику.

Отличительные особенности: мобильность, самостоятельность, способность самомодифицирования. Черви распространяются бесконтрольно, стоит им активироваться на компьютере жертвы. Они могут получить доступ к адресной книге почтового клиента, к локальной сети, могут встречаться в спамерских рассылках, распространяться на любых носителях, доступных к записи. Скорость распространения порой достигает колоссальных значений. Они могут попасть на компьютер в теле практически любого файла, используя уязвимости программы-хоста: к примеру, если код инфицирован в тело изображения, вирус может проникнуть на компьютер через дыру в программе для просмотра изображений. Червь может дополнительно скачивать другое вредоносное ПО (например, известный в прошлом червь ILOVEYOU интегрировал в систему ещё и трояна). Ну а количество модификаций различных червей (при чём некоторые модификации отдельных червей возникли в процессе самостоятельной мутации) доставляют сильную головную боль разработчикам антивирусного ПО. Так же черви зачастую инсталлируют в системе BackDoor-элемент. Но об этом чуть попозже.

Троянские программы

Названием этот тип угрозы обязан Троянскому коню из древнегреческой поэмы «Илиада» за авторством Гомера. И ой как неспроста — троянское ПО действует абсолютно так же, как повествует древний поэт. Он описывал, как в честь ложного перемирия в войне славному поселению Трое был дарован деревянный конь, из которого ближайшей ночью повылезали греческие воины и открыли ворота Трои для своих войск, которые её и захватили. Так и современные трояны могут проникнуть в систему под видом дружелюбного приложения — при этом обещанный функционал может и работать — а после активации примется за свои деструктивные дела.

Причина падения доверчивой Трои.

Часто троянами инфицированы кряки и кейгены. В таком случае риск заражения выше, поскольку неинфицированные программы для взлома ПО сами по себе определяются антивирусами как вредоносное ПО, и опытные пользователи привыкли игнорировать эти предупреждения. Честно говоря, вполне обоснованно, если такой софт разработан коммандой, которая дорожит своей «варезной» репутацией. Но не одним пиратским софтом распространяются эти паразиты. Трояна можно «запилить» и в уже существующую программу для дальнейшего её распространения — я уже упоминал в первом посте такой механизм. Не редкость и инфицирование системных файлов, и маскировка троянов под оные.

Класс троянов богат на функционал. Это и кража персональных данных, и получение возможности удалённого доступа, и уничтожение/порча файлов и файловой системы, и скачивание других вредоносных файлов, и создание упомянутых выше ботнетов, и деактивация системных служб/приложений, и нанесение вреда аппаратным ресурсам…

Одна из разновидностей троянских программ — руткиты (англ. root — администратор в unix-подобных системах, kit — набор). Предназначены они для того, чтобы скрыть в системе различные процессы, файлы или даже ветки реестра, чтобы пользователь не заметил следов других вредоносных программ.

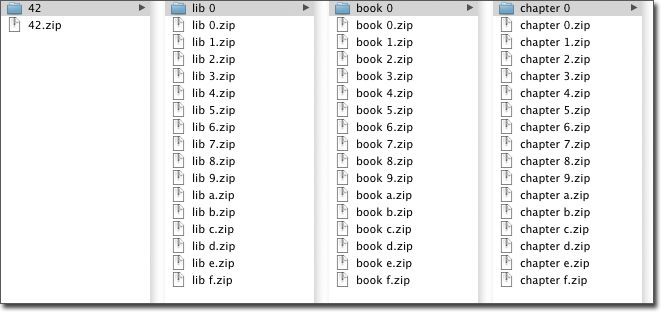

Трояны, целью которой стоит отказ от обслуживания (DoS, Denial of Service), как правило, распространяются в виде архивов по 30 — 600 КБ. При попытке разархивировать такой архив система виснет напрочь и в итоге вываливается в общий системный сбой, при чём тип и версия ОС не имеет значения. Несмотря на то, что такой вид DoS-трояна в настоящее время уже не так распространён, он доставлял очень много неприятностей как владельцам файловых серверов, так и антивирусам рядовых пользователей: при попытке просканировать такую «архивную бомбу» на наличие вирусов, антивирус сам уходил в глубочайшую медитацию. Устроены эти архивы, как правило, двумя способами: либо это рекурсивный архив, который буквально упаковывается сам в себя, вызывая бесконечную распаковку с потреблением оперативной памяти, либо в архив упаковывается невероятное число одного и того же файла, за счёт чего архив может весить считаные десятки килобайт, а при распаковке, опять же, вызвать отказ системы. Ярким примером ZIP-бомбы (как обычно и называют такие архивы) может служить известнейший относительно недавно 42.zip. При объёме в 42 с небольшим килобайта он содержал 16 других ZIP-архивов, которые содержали ещё по 16 архивов, в которые упаковано ещё по 16 архивов, которые снова содержат по 16 архивов, которые содержат по 16 архивов, в которых располагается по одному файлу размером в 4,29ГБ и ещё 16 архивов:

Содержимое 42.zip.

На сегодняшний день ZIP-бомбы занимают нишу троянов для целенаправленной DoS-атаки и практически не встречаются в «свободном плавании». Да и антивирусы уже понимают, что такое рекурсивный архив, например.

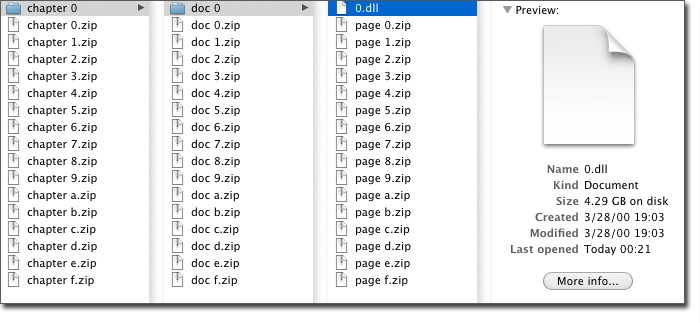

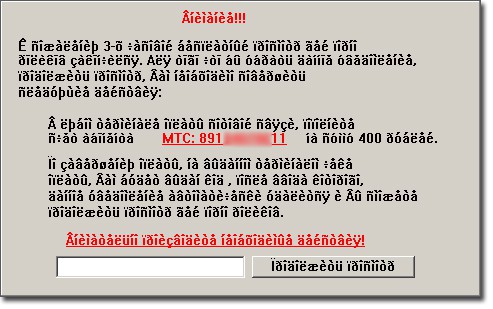

Перейдём к троянам-вымогателям. Эти наглые твари могут очень навредить системе, требуя за восстановление её первозданного состояния n-ную сумму денег. Довольно распространены трояны, шифрующие файлы пользователя на компьютере и требующие отправить SMS, чтобы получить код и расшифровать свои драгоценные данные. Ну или троян блокирует только работу с системой, без повреждения файлов. Разумеется, для солидности, чтобы пользователь поверил и проникся важностью ситуации, злоумышленник представляет свою поделку официальной утилитой и выдвигает какую-нибудь «официальную» причину, чаще всего связанную с якобы нарушениями лицензии или правил пользования. Вот пример:

Феерический бред.

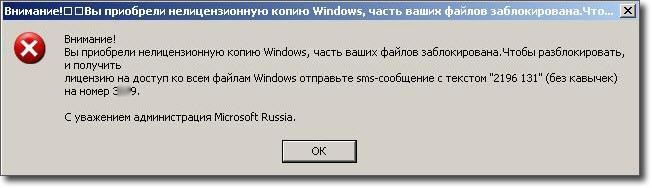

Хотите увидеть ещё более глупый пример? Вот, пожалуйста, стилизация под BSOD.

Технологии будущего. Отправь SMS, введи код и твой компьютер починит сам себя!

А бывают и случаи, когда деньги вымогает такой школьник, что ему бы впору доизучать особенности различных кодировок:

Нет шансов. Даже если попадётся неопытный пользователь.

Некоторые блокировщики подобного рода сообщают пользователю, что он должен перевести на указанный номер телефона определённую сумму денег, а код для разблокировки будет указан на чеке. Честно говоря, я себе этого не представляю. Чтобы терминал оплаты выводил код разблокировки на чек, автор винлокера как минимум должен сотрудничать с оператором платёжной системы, что, по понятным причинам, невозможно.

Распространение винлокеры обычно получают через поражённые сайты (хотя это чаще относится к червям), файлы с таких сайтов, файлообменников или с помощью лже-архиваторов (вспомните прошлый пост), съёмных носителей. Распространённость и куча всяких вариаций даже одного винлокера, опять же, заставляет похлопотать разработчиков антивирусного ПО, которые делают что-то вроде кейгенов для наглой заразы. Для шифрующих троянов разработаны специальные декрипторы, которые могут трудиться и пару дней, и целую неделю, расшифровывая ваши данные. Стоит отметить, что даже если вы и отправите SMS, вряд ли троян исчезнет — в некоторых версиях винлокеров поля для ввода кода вообще не контролируются на введёные символы, да и получив деньги, злоумышленнику будет на вас уже пофиг. Зачем заниматься рассылкой кодов разблокировки, если основная цель — вымогательство — уже достигнута?

Как упоминалось выше, трояны могут и красть информацию. Способов для этого полным-полно. Разберём основные.

Один из самых простых способов, который может реализовать и начинающий программист — кейлогинг. Это, как минимум, логирование (запись) нажатий клавиш. Из готового лога можно выудить довольно много полезной информации — например, логины и пароли, а если жертва осуществяла интернет-покупку — то и данные банковской карты. Сам лог может храниться в оперативной памяти с дальнейшей передачей полученных данных злоумышленнику, на жёстком диске, передаваться на FTP-сервер злоумышленника или же отправляться ему на почту.

Другой метод получения информации — упомянутое в прошлом посте SpyWare, шпионское ПО. Как правило, собирает информацию без ведома пользователя, а под угрозой утечки — информация о железе, программном обеспечении, установленном на компьютер, сохранённые логины и пароли, файлы. Могут менять и системные настройки, если это необходимо им для получения нужных данных. Так же существуют formgrabber'ы, программы для кражи данных из форм — в частности, из заполненных текстовых полей, в том числе парольных. Полученные данные формграббера формируются в лог и пересылаются злоумышленнику — это могут быть логин, пароль, данные банковской карты или, например, этот текст, который я сейчас ввожу так же в текстовую веб-форму. Помимо обычных кейлогеров и формграберов есть и другие программы получения данных — например, программы, делающие скрины экрана с определённой периодичностью или при получении определённого сигнала. Как уже понятно, полученные скриншоты отправляются злоумышленнику.

Бэкдоры (back — задняя, door -дверь) — ПО для возможности повторного, или более полного доступа к системе жертвы, вплоть до использования удалённого доступа. Разумеется, в таком случае ограничений по данным, которые находятся под угрозой, по сути, нет. Злоумышленник может украсть всё и управлять компьютером удалённо. Как правило, бэкдор устанавливается после предварительного заражения или взлома, а для сокрытия бекдоров обычно применяются руткиты или буткиты.

Отличительные особенности: трояны — это огромный класс вредоносных программ и зачастую границы между ними и другими классами размываются. Но главным отличием троянов от вирусов и червей является способ распространения: они не имеют способности распространяться самостоятельно и вредить обособленно. Это крайне мощные программы (если они написаны понимающими людьми), но из-за этого они неповоротливы и их довольно легко обнаружить даже без антивируса, если для их сокрытия не применяется никаких вспомогательных средств вроде руткитов или фальшивых антивирусов. Основная цель — получение контроля над системой (для получения каких-либо данных или для вымогательства).

Вирусы

Эти зверушки, как и черви, способны распространяться самостоятельно, без человеческого вмешательства. Выросли они изначально вообще из программ, которые не причиняли вреда системе и разрабатывались из интереса и любопытства к коду, который может «жить» своей бинарной «жизнью». Называться полноценными вирусами они смогли десятилетия после появления самораспространяющегося кода, уже в 70-80х годах прошлого века. Именно тогда появились самые что ни на есть компьютерные вирусы, заражающие компьютеры и уничтожающие данные на них. И пошло-поехало: появились и черви, и трояны, и первые антивирусы.

Вирусы обладают преимуществами как червей, так и троянов — они мобильны и легко распространяются, подобно червям, а их функционал поражает — как у троянов. Вирусы могут «паразитировать» на файлах, внедряясь в них и тем самым повреждая файл, а могут просто пробежаться по файловой системе, снося всё на своём пути без внедрения своего кода. Они могут быть написаны на языке ассемблера, чтобы занимать меньше места на диске и чтобы их код мог выполняться быстро и незаметно, а могут быть внедрены в JS/VBS-скрипты и даже макросы Microsoft Office. Они могут шпионить за вами, а могут действовать в открытую, не стесняясь демонстрировать пользователю своё действие и не гнушась использовать уязвимости других программ. Класс полиморфных вирусов вообще модифицирует свой код, чтобы сократить вероятность обнаружения. Потому вирусы сегодня — довольно размытый класс программ. Этим понятием принято называть любой тип заразы, попавшей на компьютер.

Распространяться вирусы могут практически любыми способами — от простейшей флешки до использования XSS (межсайтового скриптинга). Часто распространяются не одни, или, попав на компьютер-жертву, скачивают себе «друзей».

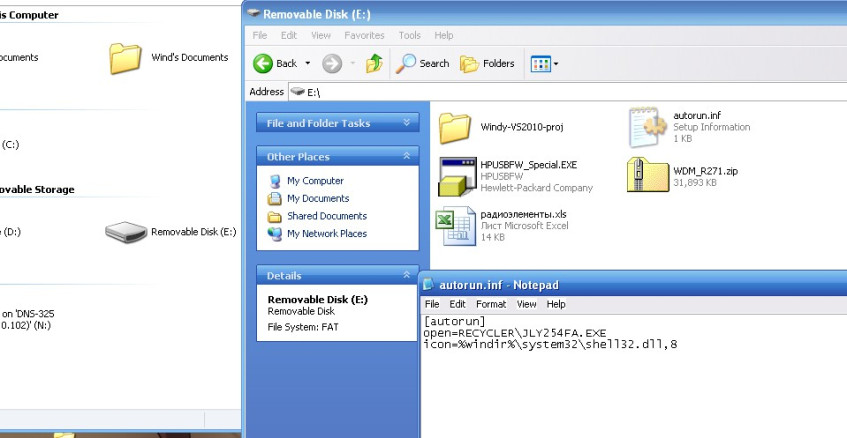

Вирусам, по сути, не важно, какой файл заражать — однако для распространения им нужно поразить файл, содержащий почти любую команду на исполнение. С Windows-исполняемыми *.exe всё понятно. С файлами *.bat, *.com и скриптами *.js и *.vbs, в общем-то, тоже. Многие помнят эпидемию червей и вирусов, использовавших файл автозапуска autorun.inf, располагающийся в корне флешек и логических томов жёсткого диска.

При открытии этой флешки запустится подозрительный файл. Как можно заметить, иконка нас не выдаст. Кликните для увеличения картинки.

Тогда был ещё один момент — параметры отображения скрытых файлов и папок, в том числе системных, а так же параметры отображения расширений всегда контролировались вредоносным ПО. Если пользователь менял эти параметры, над заразой нависала угроза позорного обнаружения даже без антивируса, поэтому ей приходилось устанавливать эти опции по своему шаблону — что, впрочем, уже выдавало её присутствие.

Приношу извинения за англоязычный скрин.

Таким образом можно было заставить компьютер выполнить исполняемый файл при открытии флешки. Сказать больше — в Windows XP, помнится, в файле автозапуска можно было прописать флаг

UseAutoPlay=1, тогда Windows вообще не спросит пользователя, что он хочет сделать с флешкой — просто открыть её для просмотра файлов, воспроизвести музыку с неё через плеер или посмотреть картинки в программе для их, собственно, просмотра. По причинам безопасности этот ключ убрали в последующих версиях Windows. Вообще файл автозапуска — огромная дыра в безопасности Windows, учитывая, как легко он поддаётся модификации и какими возможностями кастомизации он обладает.

Что до полиморфизма вирусов, то это весьма интересное свойство, позволяющее вирусу дольше оставаться незамеченным за счёт модификации собственного кода в процессе его исполнения, не теряя при этом своего функционала. Суть в том, что антивирус при проверке проверяет, нет ли в файле кусков вредоносного кода известных ему вирусов (равно как и других типов угроз), сравнивая блоки файла с блоками своих антивирусных сигнатур — грубо говоря, тех же вирусов — и, если код файла совпадёт с образцом какого-либо вируса, антивирус помечает его как заражённый. Полиморфизм позволяет вирусу заражать файл так, что внедрённый код будет отличаться от антивирусной сигнатуры и пройдёт проверку.

Эксплойты

Наиболее известно понятие эксплойта в среде веб-хакинга, где они представляют собой кусок кода или комманду — а точнее, запрос — который, используя уязвимость сайта или его движка, позволяет получить доступ к закрытой информации. Часто эксплойты используют уязвимость Java или Flash. Но бывают и локальные эксплойты, цель которых сводится к тому же — либо «уронить» систему (или сервер), либо расширить свои права, например, для установки руткита. Принцип действия любого эксплойта одна — использование уязвимостей системы.

Прочие

Кажется, понятие «буткит» я хоть и упоминал, но ещё не объяснял. Происходит оно от английских слов boot — загрузка и kit — набор. Это невероятно сложная для обнаружения вредоносная программа, особенность которой заключается в том, что она может полностью взять под контроль систему, при том ещё на этапе загрузки: вредоносный код внедряется в главную загрузочную запись на диске (MBR, Master Boot Record), что позволяет ему активироваться ещё до загрузки ОС и контролировать её, при этом она (ОС) вообще и подозревать не будет о том, что она инфицирована.

В абзаце про червей я заикался про ботнеты. Они стали популярны с развитием пиринговых (P2P, Peer-to-Peer) сетей и, в особенности, криптовалют. Дело в том, что почти любая разновидность «вредной живности» может превратить компьютер в «зомби», который будет трудиться во благо злоумышленнику. Это самое «благо» может заключаться в организации им DDoS-атаки (Distributed Denial of Service, распределённая атака DoS), когда каждый компьютер ботнета закидывает пакетами сервер-мишень. Владельцы компьютеров, входящих в «зомбосеть» могут ничего не подозревать о скрытой деятельности своих любимцев, а атакуемый сервер сваливается под напором огромного количества пакетов. Что же касается ботнета, используемого для майнинга — я, кажется, описывал этот процесс в прошлом посте. Суть его в том, что зомбированные компьютеры используются для добычи криптовалюты. И чаще всего пользователи об этом даже и не догадываются: например, процесс добычи может активироваться только при простое компьютера, и пользователь даже не заметит нагрузки на вычислительные ядра процессора(ов). Уже известны случаи создания таких ботнетов для Android-устройств, когда майнинг активировался только при бездействии устройства и при условии, что оно стоит на зарядке — тогда и нагрев устройства можно счесть не нагревом от нагрузки, а нагревом от зарядки.

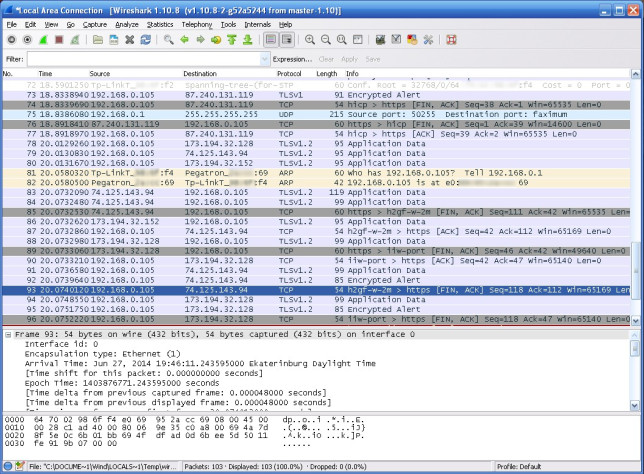

Кражу данных можно осуществить при помощи программ-снифферов (англ. sniff — нюхать). Они анализируют переданный и/или полученный пользователем трафик. Понятное дело, что прежде чем анализировать чужой трафик, его нужно как-то получить, перехватить, ведь сниффер подхватывает только тот трафик, который проходит через сетевую карту злоумышленника. Сделать это можно, имея доступ к сетевому оборудованию жертвы — многие маршрутизаторы и коммутаторы позволяют дублировать трафик с одного порта на другой (обычно это называют зеркалированием портов). Либо злоумышленник должен подключиться в разры канала, организовав тем самым атаку MitM (Man in the Middle, «Человек посередине»). Справедливости ради я должен отметить, что снифферы часто применяются в рабочей практике, наверное, любого системного администратора, обычно при диагностике соединения, а так же для проверки трафика на «заразность». Например, мне приходилось при помощи сниффера искать причину неработоспособности SIP-телефонии, так что снифферы могут быть и полезными.

Весьма ужасно выглядит, если не фильтровать траффик по типу, не так ли?

Программы-шутки, или программы-«пакостники», полагаю, в представлении не нуждаются. В целом они не наносят вреда компьютеру, но пользователь может повыдирать часть волос на голове, если заметит, что с его компьютером творится какой-нибудь полтергейст.

Подводя итог скажу, что я довольно поверхностно описал основные типы вредоносного ПО, ибо блог, полный подробностей, читать будет не так интересно — да и если расписывать всё в деталях и подробностях, такой блог будет не меньше упомянутой выше «Илиады» Гомера. Да и вышло как-то уж больно сумбурно, но, надеюсь, информация окажется полезной. Хотелось бы, чтобы не только новички, но и пользователи со стажем нашли для себя в этом посте что-нибудь новое. Следующий пост я посвящу, пожалуй, действиям пользователя в ответ на обнаружение какого-либо неправомерного действия. Ну, помимо того, что надо натравить на наглое «существо» антивирус. ;) А если уместится, то начну разговор о безопасности в сетях Wi-Fi — разберём настройки беспроводных сетей домашнего роутера.

Всем спасибо за внимание, буду рад комментариям и пожеланиям к следующим постам.

Лучшие комментарии

Удивительно, но даже я нашел что то интересное для себя…

Сейчас кстати появился новый вид взломов и при этом очень прибыльный… Наверное многие «те кто в теме» слышали о сомалийских пиратах: )

Эти ребята очень умные… и используют гибридные вирусы как по распространению так и по действию… Суть в том что их мишени это частные фирмы и предприятия, а цели это различная документация а главное базы данных типо 1С… Они тупо шифруют базы данных и все что важно для фирмы, изучают это и выставляют свой ценник для разблокировки = )При этом частнику проще заплатить тк у них постоянно проверки и отчетные периоды… И везет тем у кого есть бекапы и до них пираты не добрались… А ценики у них не малые начиная от 5 тыс р… правда штрафы за не сданную отчетность в разы больше…

Защититься от них очень сложно… И чем больше фирма тем больше проблем тк существует множество «тупых пёзд» которые просмотрели что антивирус закончился а они качают журнальчик с новомодной косметикой или какую либо очередную ненужную херню…

А лично мне нравятся вирусы на основе удаленного доступа где есть простор для фантазии и издевательств тк тут полный картбланш))))

Ну, у нас в организации всё строго с безопасностью, тем более, что организация — банк. Сами следим за безопасностью, плюс у ЦБ требования к ИБ. А так — весьма любопытно, нацеленная атака шифровальщиком. Принцип-то уже заезженный, но атаковать именно базы и документацию предприятия — это у нас пока в диковинку. Уровень выше, чем домашние пользователи, денег больше. Да и админы толковые в другие организации стремятся обычно.

В тексте пару раз всплывал раздражающий момент. Это скорее придирка к стилистике, но тем не менее. Вам слишком много «кажется». Особенно в связи с предыдущим постом. Достаточно было бы посмотреть в него, чтобы вспомнить писали ли вы в нём что-то по данной теме или нет.

Чуть больше уверенности в написании и будет совсем хорошо.

C:\Program Files\Movies Toolbar\иC:\Program Files (x86)\Movies Toolbar\(вторая существует только на x64-системах).У нас немного другая направленность… Мы обслуживаем множество частных фирм… от самых мелких до довольно крупных… При этом нас грубо говоря 5 человек на 20 фирм раскиданных по всему городу… Очень сложно за всем уследить, и хорошо если в этих фирмах есть хоть один боле менее вменяемый ITшник… При этом занимаемся железом, софтом, 1с программированием, сетями, заправкой картриджей… в общем полным обслуживанием…

Кстате уже много кто тревогу поднял на сайте касперского по поводу пиратов: )Но эти ребята взломы воспринимают как работу, так что если ты не вырубил инет и делаешь то, что им не нравиться они быстро присекнут все попытки… Да и лаборатория касперского так и нес могла их шифр разгадать…

Не удивлюсь если они где нить на торентах кидают программы с троянами рамдомно, тк офисный планктон в средненькой фирме рано или поздно клюнет на их наживку… и после просмотра файловой системы и оценке безопасности можно будет приступать к полномасштабной войне по захвату и шифрованию файлов: )

Кстате по мимо фирм, еще часто бывают бугалтера которые работают на дому… Ну сводят отчетность итд итп… и если захватить их домашнюю машину перед отчетным периудом то это вообще золотая жила для пиратов… за пару дней до сдачи зашифровать все файлы, а они обычно обслуживают 5-6 фирм с оборотом в десяток лямов: )Ладно чет я разошелся, а то за мной наверное уже следят)))

Но лично я косвенно сталкивался только с захватом небольших фирм…

Уже полгода антивирусами не пользуюсь.

1) файлообменники мне заменил Дропбокс + мэйлру (когда там терабайт в облаке раздавали).

2) Банковскую карту никуда не привязал, потому что есть Xsolla.

3) Порносайты не посещаю.

4) Софт качаю правильный или даже лицушный (хотя не часто, но подписные модели все более упрощаются).

5) Для флэшек есть антиавтораннеры. Вместе с прикольным скриптом, который мне один клевый чувак подарил, еще ни один вирус не пролез.

6) Интернет у меня не стабильный, так что членом ботнета мне будет сложно стать.

Итого: никаких ширпотребных вирусов у меня нет, да и антивирусник мозги не кобенит, своим занудным присутствием. Все в шоколаде;)