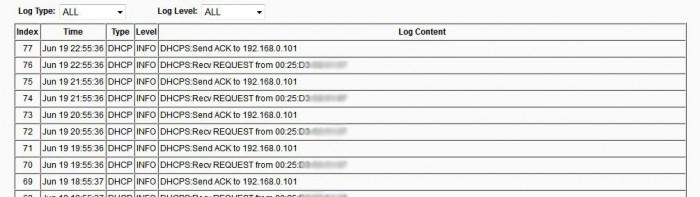

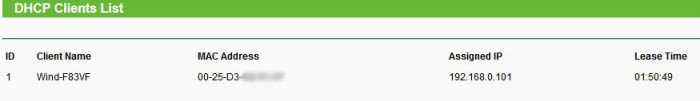

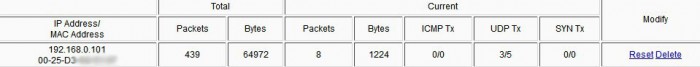

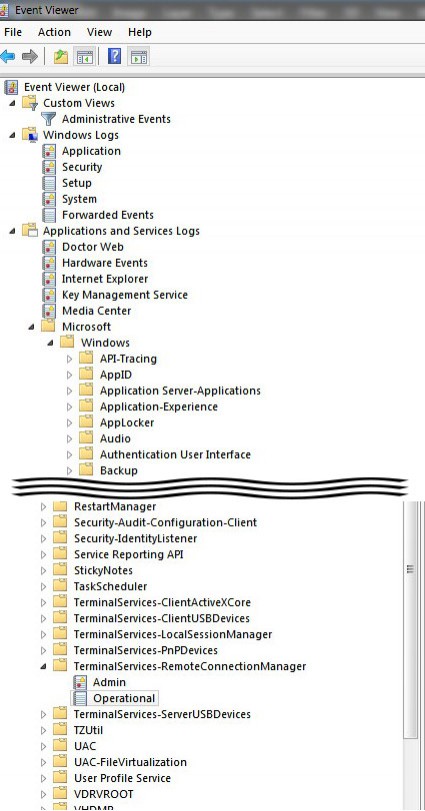

Зависит от навыков. Если взломщик был «не очень», можно отследить все входящие и исходящие пакеты данных и по ним узнать IP взломщика. Так же можно с помощью различных программ (антивирусов и не только) обнаружить программы-шпионы, и опять же узнать, куда они отправляли информацию. Однако все эти методы эффективны только в руках опытного и знающего человека.

Доказать, что компьютер взломали довольно сложно. Например: Если личные данные всплыли где-то в сети, нужно сначала доказать, что не ты их выложил. Если пропали деньги со счета одной из платежных систем (webmonwy, yandex-деньги и т.д.) следует обратиться в службу поддержки и объяснить ситуацию.

Если же последствия взлома не критичны (деньги не пропали, важную информацию не украли и т.д.) лучше всего обратится к мастеру по настройке компьютеров (лучше к частным лицам) и рассказать что случилось. Многие из людей, которые подрабатывают настройкой компьютеров на дому, сами не лыком шиты и могут помочь вычислить обидчика.

Доказать, что компьютер взломали довольно сложно. Например: Если личные данные всплыли где-то в сети, нужно сначала доказать, что не ты их выложил. Если пропали деньги со счета одной из платежных систем (webmonwy, yandex-деньги и т.д.) следует обратиться в службу поддержки и объяснить ситуацию.

Если же последствия взлома не критичны (деньги не пропали, важную информацию не украли и т.д.) лучше всего обратится к мастеру по настройке компьютеров (лучше к частным лицам) и рассказать что случилось. Многие из людей, которые подрабатывают настройкой компьютеров на дому, сами не лыком шиты и могут помочь вычислить обидчика.